[정보보안기사]3.암호학

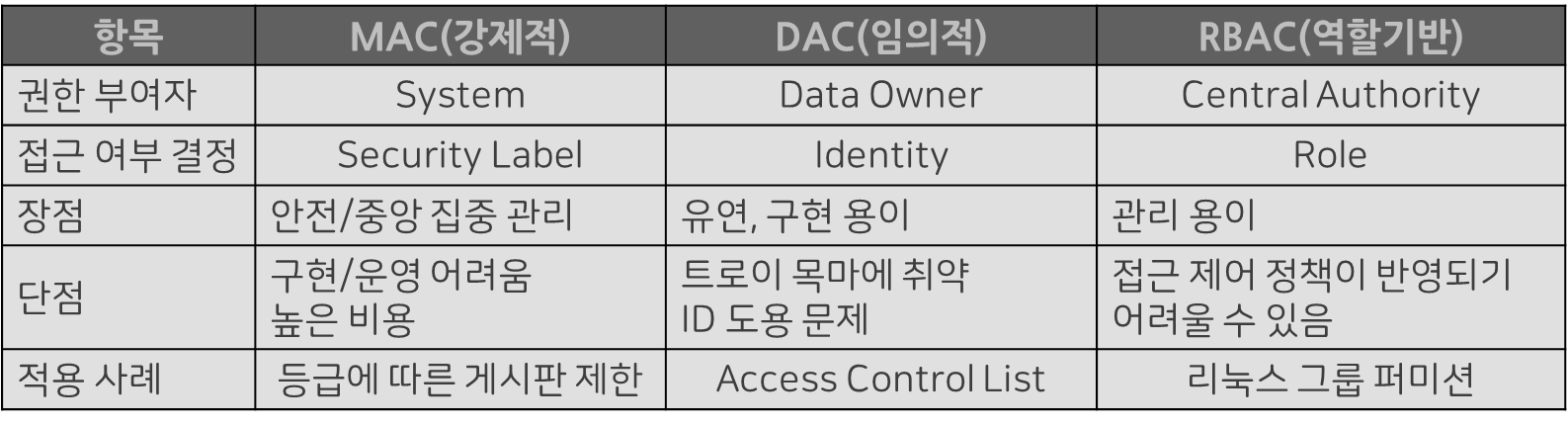

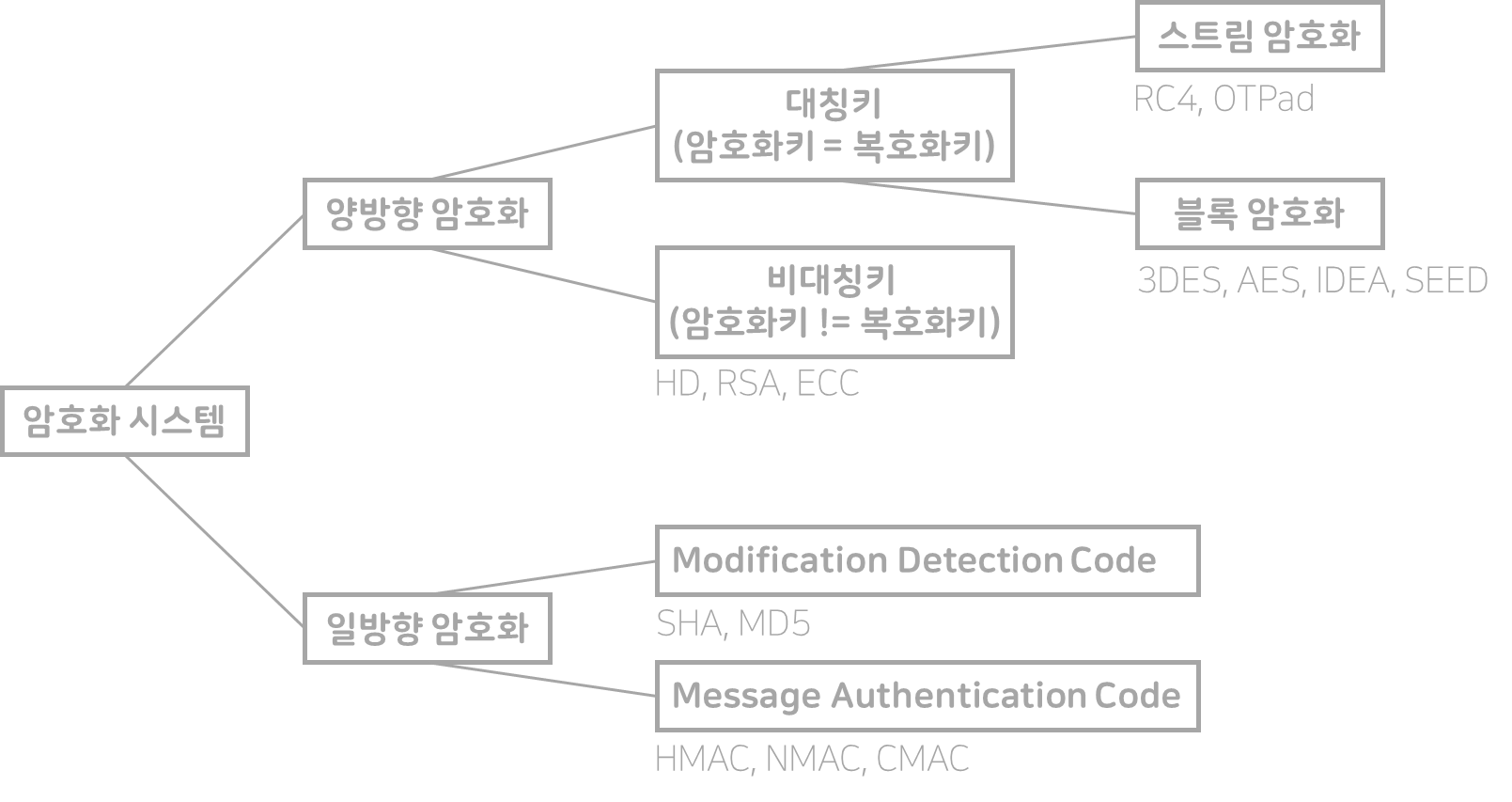

대칭키: 기밀성 무결성

비대칭키: 기밀성, 무결성, 인증

hash: 무결성

MAC: 인증, 무결성

디지털 서명: 부인방지, 인증, 무결성

암호학의 기본 개념

암호화: 평문(P) -> 키(K) -> 암호문(C)

복호화: 암호문(C) -> 키(K) -> 평문(P)

암호화 시스템의 요소

공개

암호 알고리즘, 키의 길이

Clusting(Key Clusting)

다른 키로 암호화를 했지만 암호문이 같아지는 경우

- 이런게 발생하는 암호화 알고리즘은 사용하면 안되는 것

- hash에서는 이것을 Collision(충돌) 이라고 한다

전치와 치환

전치: Transposition, 위치 변경

치환: Substitution, 값 변경

전치 암호

평문의 문자를 암호문 전반에 퍼트린다

- 확산: 평문의 통계적 성질을 암호문 전반에 퍼뜨려 숨김

- Shifting

치환 암호

평문의 문자를 다른 블록으로 대체

- 암호화 키의 상관 관계를 숨김

- 단일 치환은 빈도 분석을 통해 해석 가능

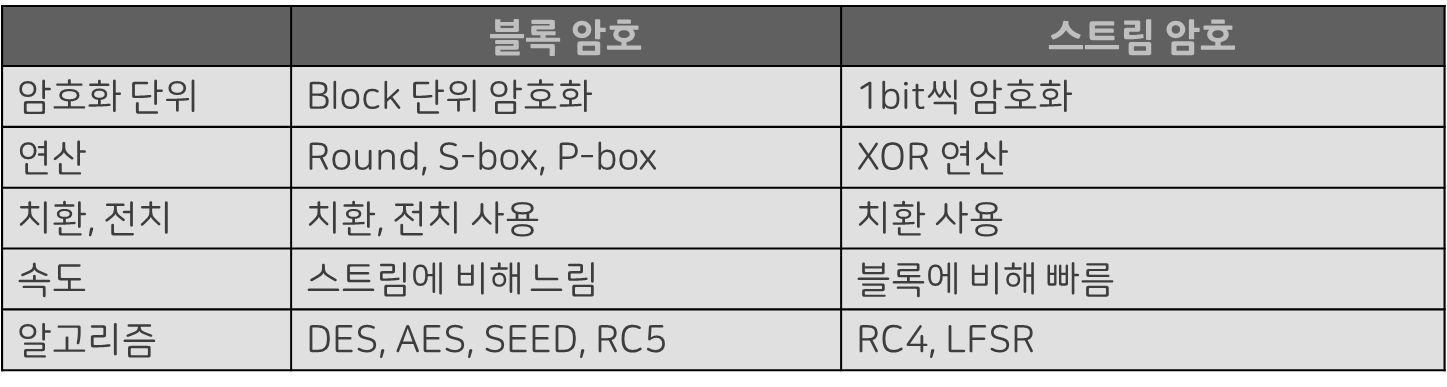

블록, 스트림 암호

블록 암호

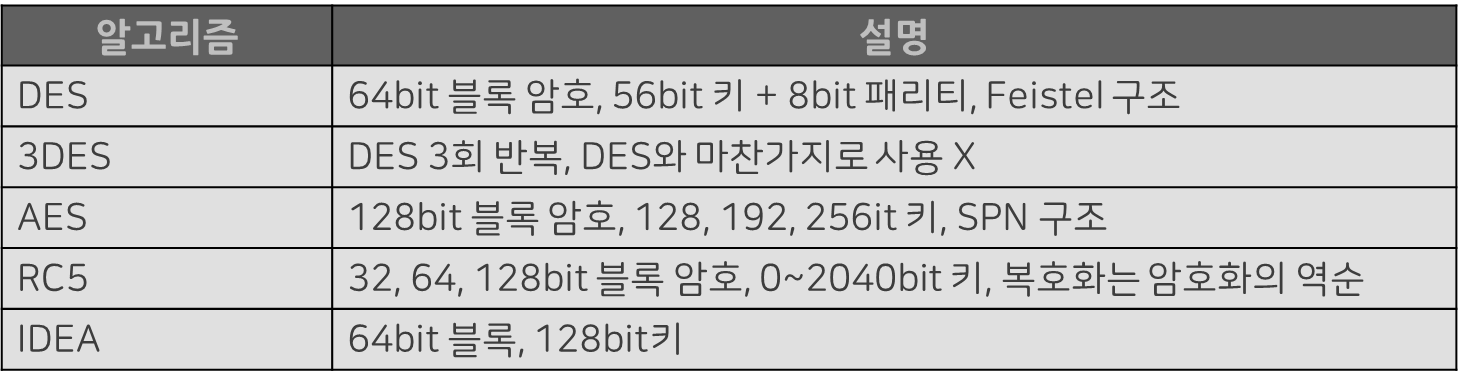

Feistel 구조

암호화 함수 = 복호화 함수

- DES, SEED 등

SPN 구조

암호화 함수 != 복호화 함수

- AES, ARIA 등

스트림 암호

스트림 암호는 암호화의 특성 상 동기화가 필요하다

동기식 스트림

키 스트림이 어떤 것에 영향 받지 않고 계속 생성해 암호화에 사용

- 전송 중 변조되어도 오류의 영향을 받지 않음

비동기식 스트림

키 스트림이 암호문에 영향을 받아 복호화에 필요한 키 스트림을 생성

- 전송 중 변조되면 복호화에 영향을 받는다

암호화 알고리즘

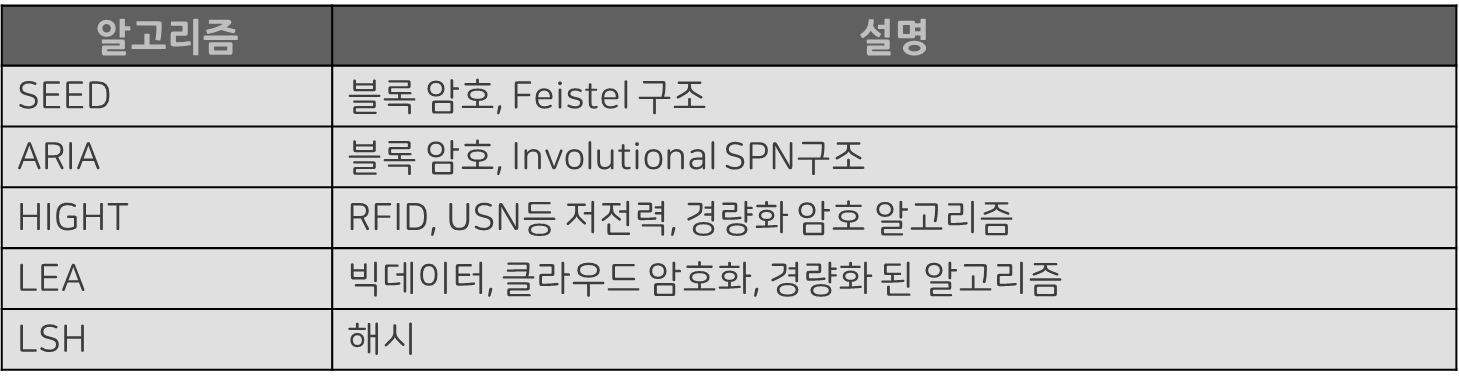

국내 암호화 알고리즘

암호 분석

암호문 단독 공격(COA: Chiper Only Attack)

어떤 암호문을 얻어서 대응되는 평문과 키를 찾는 공격

기지 평문 공격(KPA: Known Plaintext Attack)

여러개의 평문과 암호문의 관계성을 조사하는 공격

선택 암호문 공격(CCA: Chosen Chiphertext Attack)

암호문을 통해 대응되는 평문을 얻을 수 있는 경우 공격이 가능

선택 평문 공격(CPA: Chosen Plaintext Attack)

평문을 통해 대응되는 암호문을 얻을 수 있는 경우 공격이 가능

암호 알고리즘의 안정성 평가

평가 순서

- 암호 알고리즘 평가 -> 암호 모듈 평가 -> 정보보호제품 평가 -> 응용시스템 평가

암호 알고리즘의 안정성

- 암호 해독 비용 > 정보 가치

- 암호 해독 시간 > 정보 유효 기간 초과

CMVP(암호 모듈 안정성 평가)

- 암호 기술의 구현 적합성, 암호 키 운용 및 관리, 물리적 보안 등

- KCMVP: k-암호모듈인증

CC(Common Criteria)

정보보호제품 평가