[정보보안기사]2. 접근통제

접근통제

구성 요소

식별(Identification)

사용자 ID를 확인하는 과정

- root, admin, system, sys

- net localgroup administrators

인증(Authentication)

사용자가 맞음을 시스템이 인정하는 것

인가(Authorization)

파일을 읽고, 쓰고, 실행시킬 수 있는 권한을 부여

접근통제 원칙

최소 권한의 원칙

권한의 남용을 방지하기 위함

직무 분리의 원칙

보안관리자와 감사, 개발자와 운영자

- devops는 직무분리가 안된게 아니다

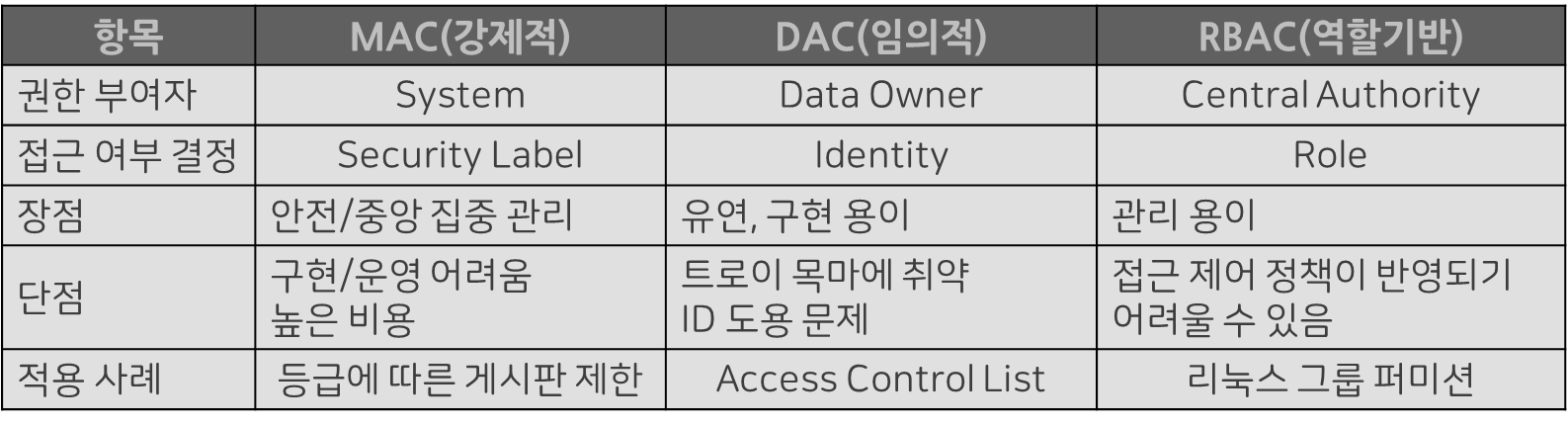

접근통제 기술 정책

MAC(강제적 접근통제): 관리자에 의해 권한 할당

DAC(자율적 접근통제): 객체의 소유자에 의해 권한 할당

RBAC(역할기반 접근통제): 사용자의 역할에 따라 권한 할당

하드닝: 여러가지 설정으로 공격으로부터 시스템을 안전하게 지키는 방법

접근통제 모델

Bell-Lapadula(BLP) – MAC 모델

기밀성을 강조한 모델, 높은 등급의 정보가 낮은 등급으로 유출 방지

- No Read Up, No Write Down

규칙

- No Read-up(단순 보안규칙): 주체는 자신보다 높은 보안 등급의 객체를 읽을 수 없음

- No Write-Down(* 스타 보안규칙): 주체는 객체보다 높거나 동일해야 객체를 수정할 수 있음

Biba

무결성을 위한 모델(BLP를 보완)

- No Read Down, No Write Up

클락-윌슨

무결성 중심, 최초의 상업용 모델

[정보보안기사]2. 접근통제