2017 맥북 15인치 사용기 2(내부청소)

저번엔 청소 도구는 뭐가 필요한지, 청소는 왜 하는지 알아봤습니다. 이번시간에는 실제로 맥북을 분해해서 청소해보면서 필자가 얼마나 고통을 받았는지 알아보겠습니다. 참고로 분해 방법은 유튜브에 버전별로 분해 방법이 잘 설명되어 있으니 그쪽을 참고하시면 되겠습니다. 저도 유튜브 보고 분해해서 청소했습니다.

분해 청소

청소는 다음과 같은 순서로 진행됩니다.

1 | |

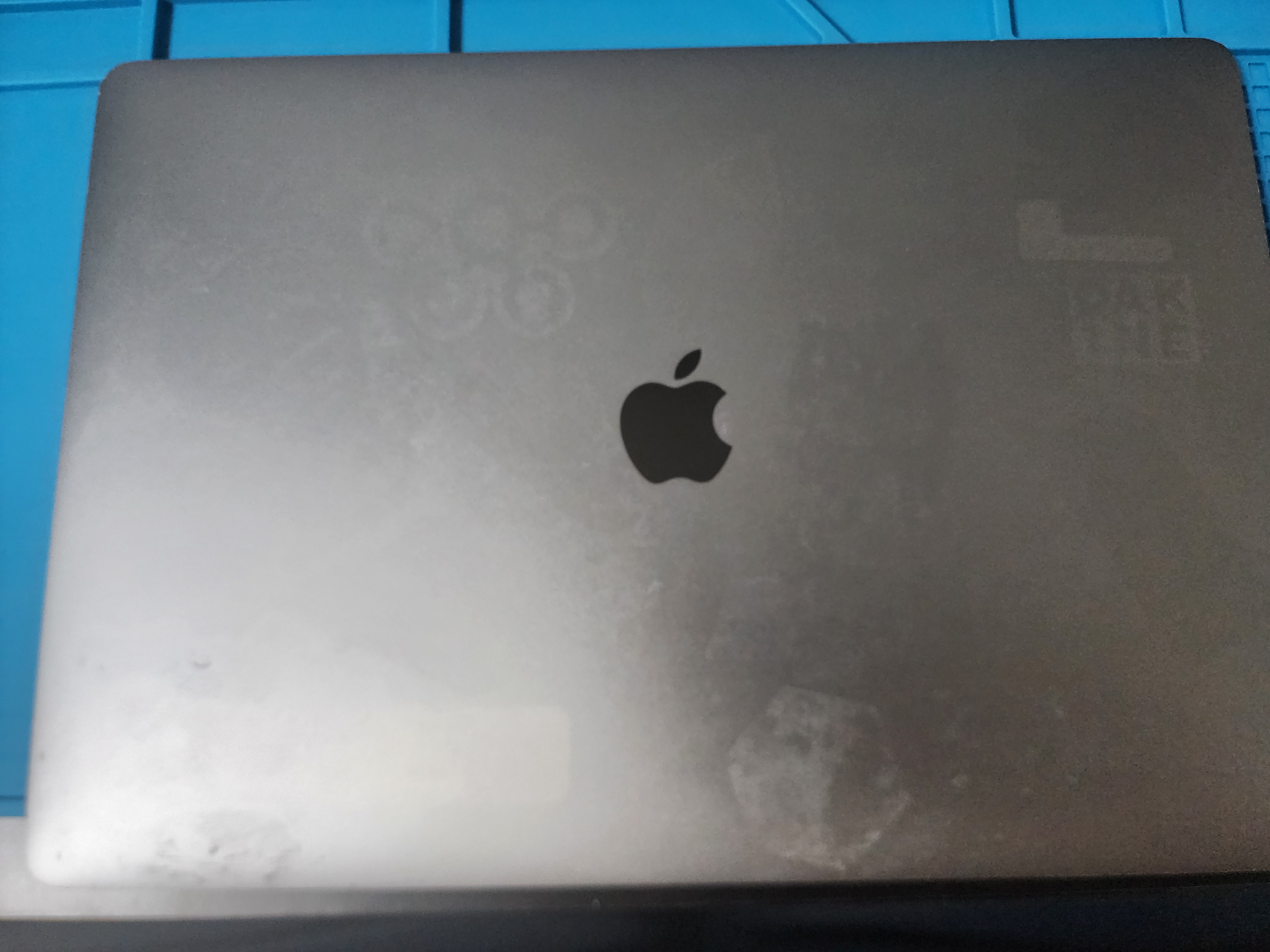

외관 청소

청소용 알콜스왑으로 상판과 하판을 잘 닦아줍니다. 저렴한 중고 맥북이라그런가 스티커 자국이 있는데 이걸 지워볼지 말지 고민입니다. 스티커 끈끈이나 이런건 어떻게 지우는 방법이 잘나오는데 저런 문신은 지울수 있을지 고민입니다. 나중에 치약으로 연마를 시도해봐야되나…?

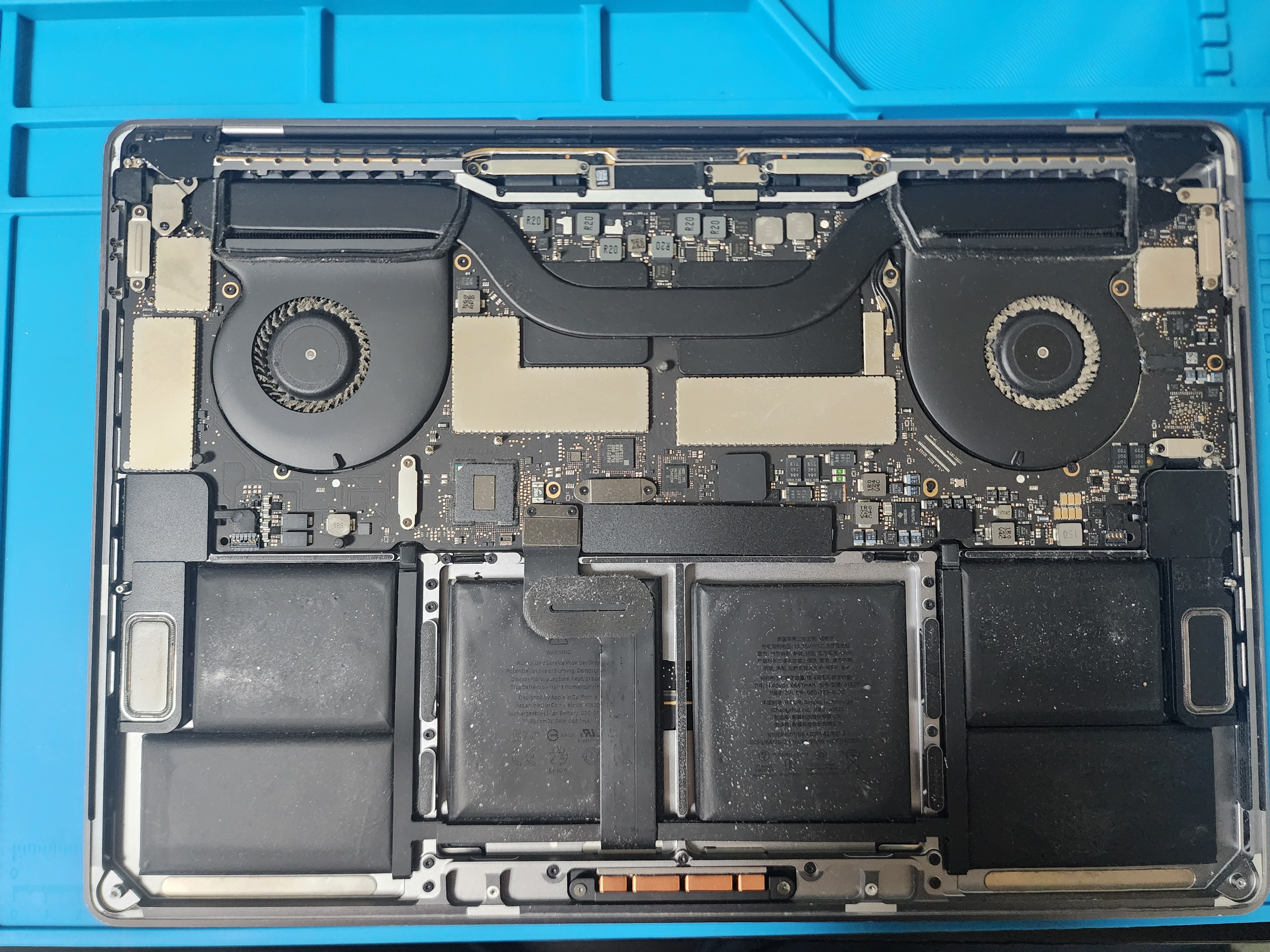

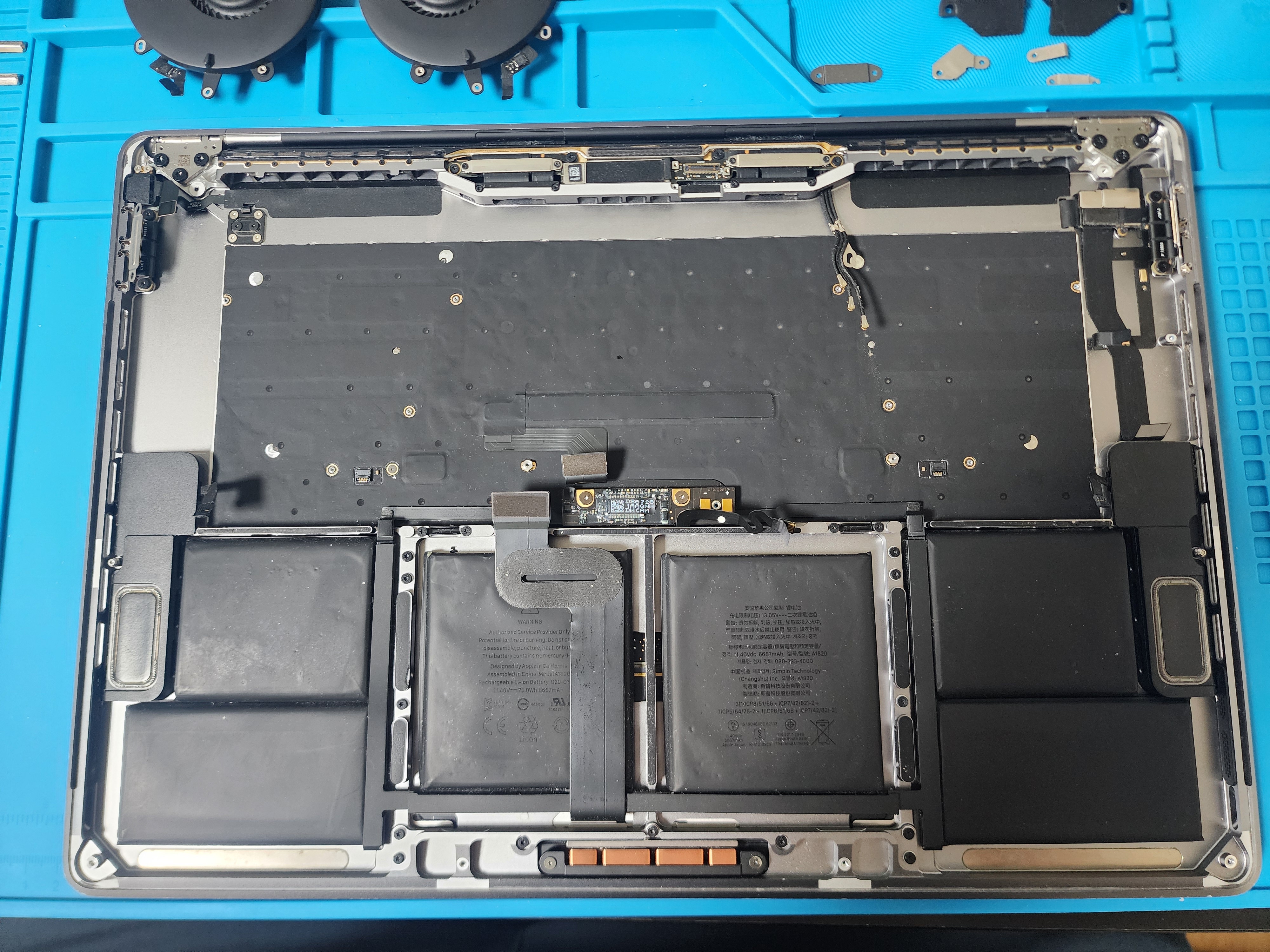

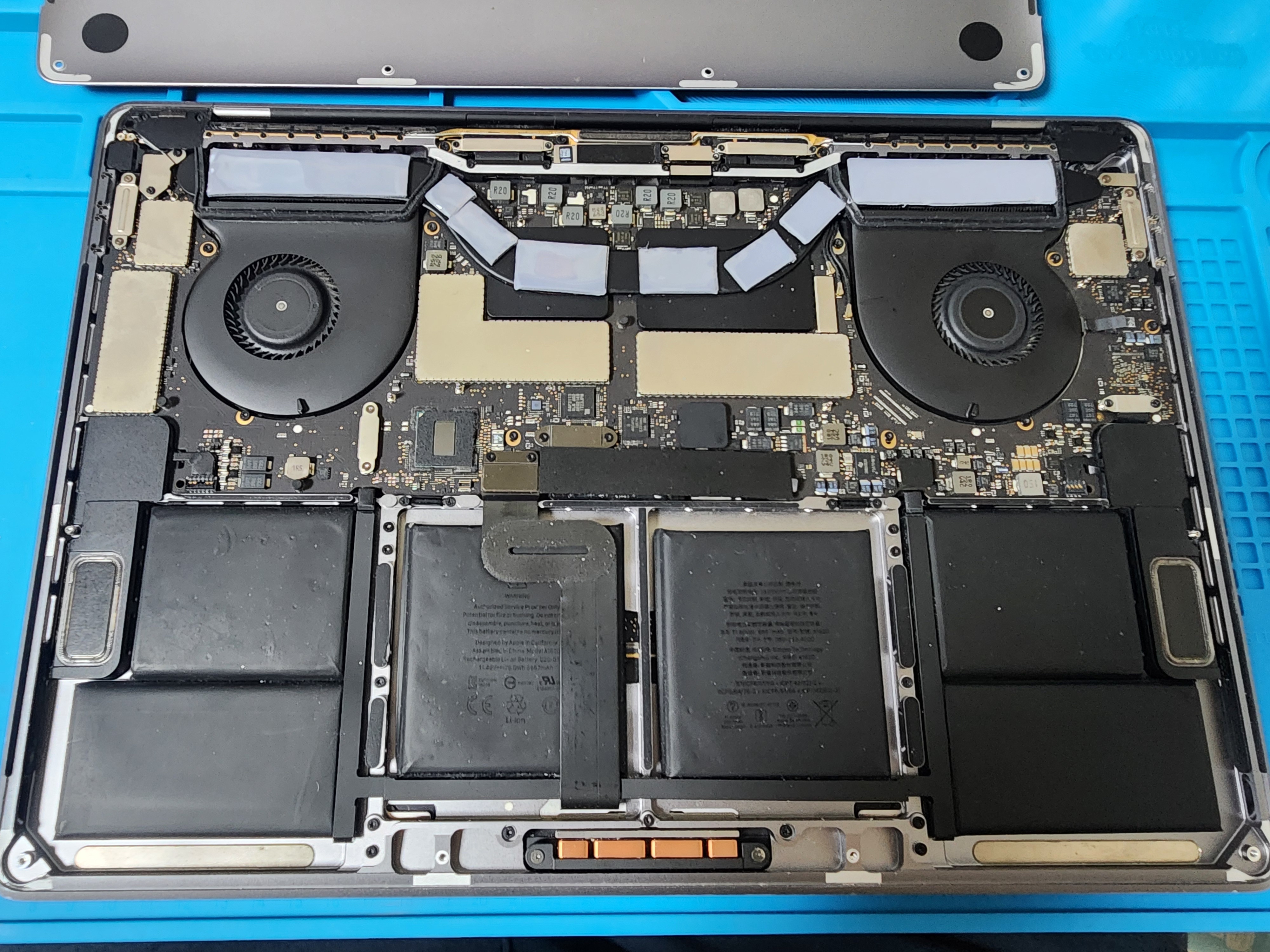

하판따기

하판은 상단에 긴 나사 2개 하단에 짧은 나사 4개가 채결되어 있습니다. 재조립 할 때 햇갈리지 않도록 잘 보관해 줍시다

나사를 모두 제거했다면 하판을 따야되는데 생각보다 힘이 많이들어갑니다. 하판의 밑부분을 들어올리는게 아닌 당겨서 뽑아야 하는데 되게 뻑뻑하더라구요. 무엇보다 전부 알루미늄으로 되어있어서 그런가 손 다치기 딱 좋습니다. 조심해서 작업해주도록 합시다.

뜯은 김에 면봉이나 알콜스왑, 붓 등으로 털어낼 수 있는 먼지는 털어내 줍니다.

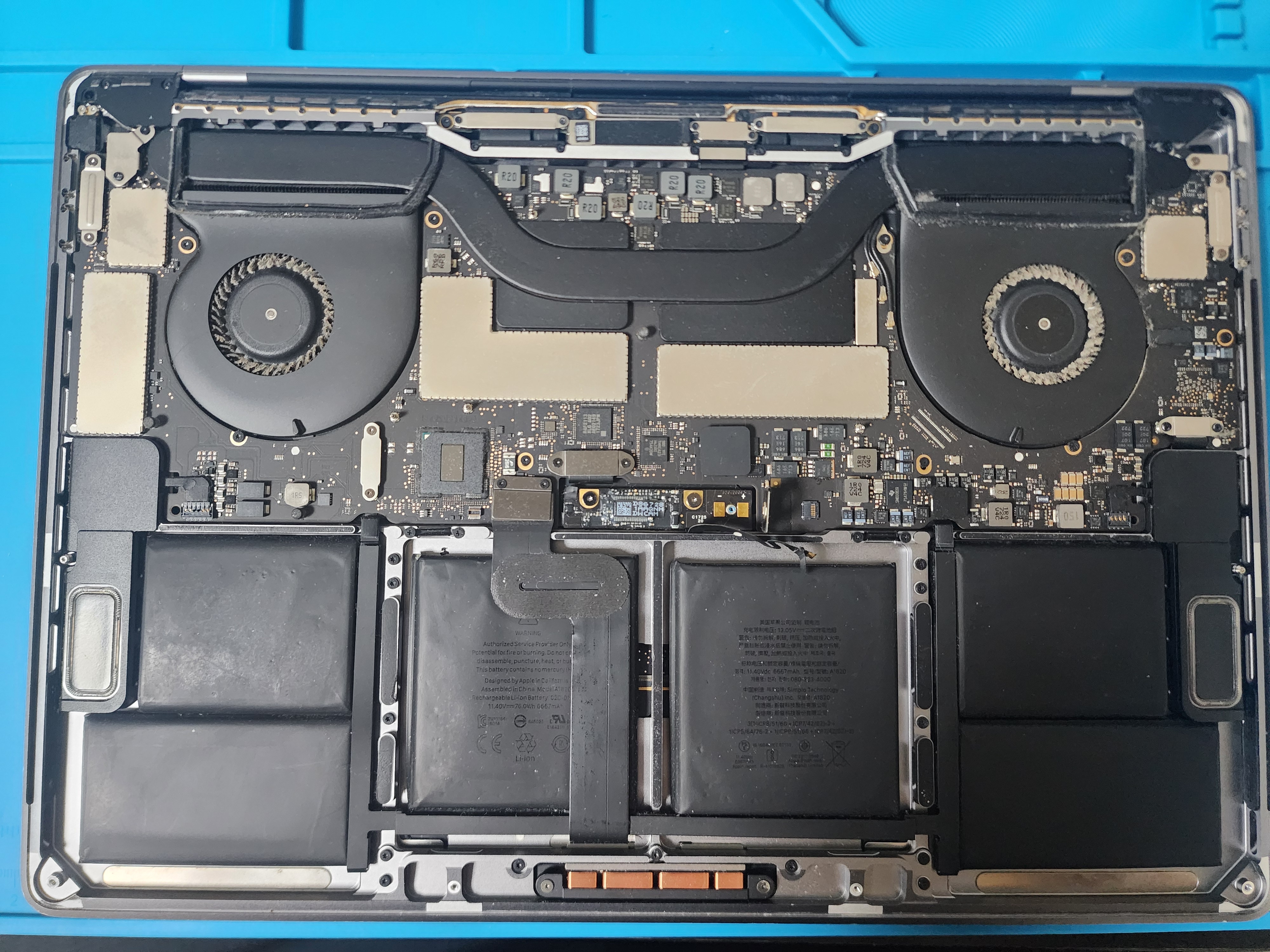

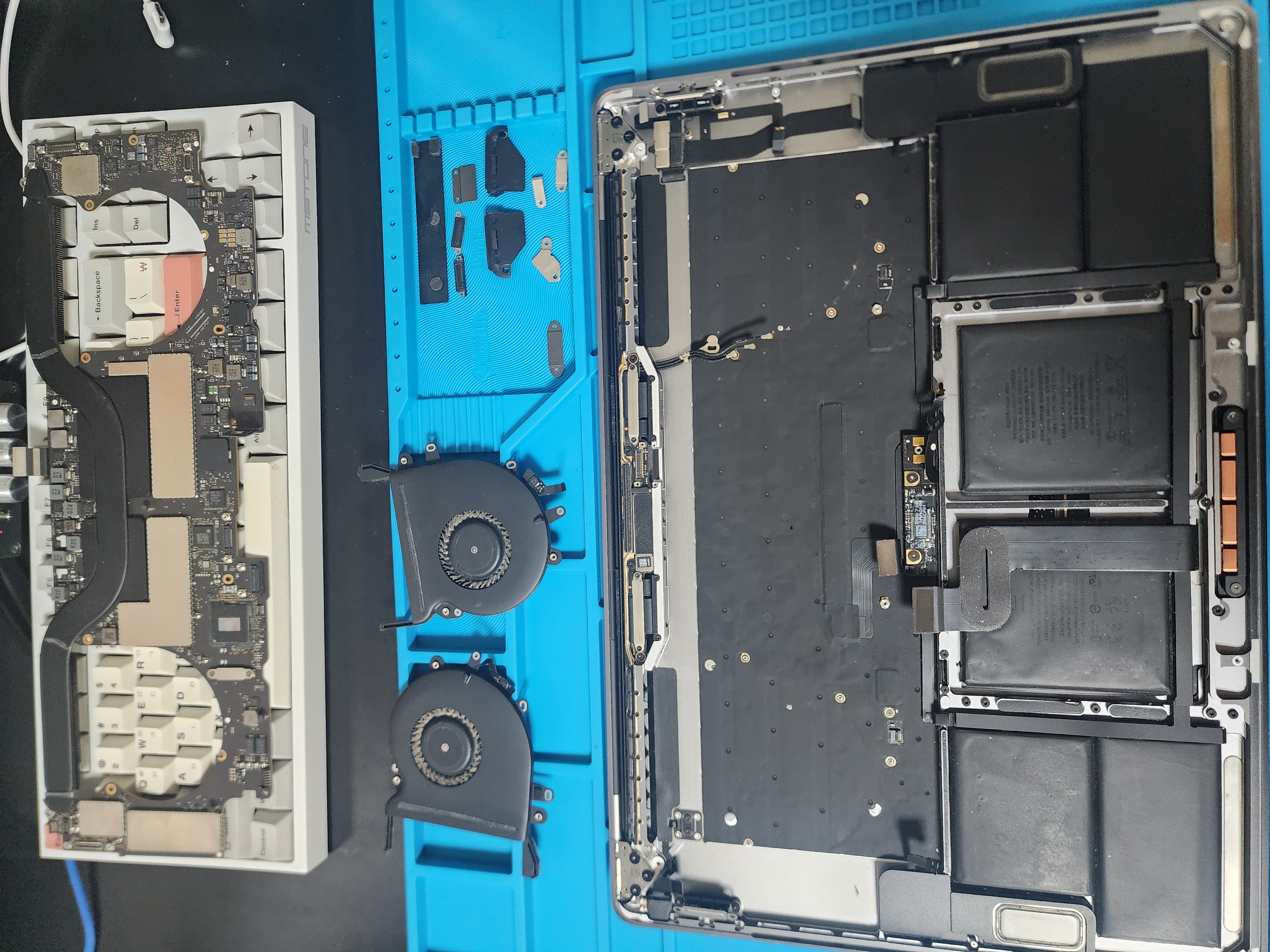

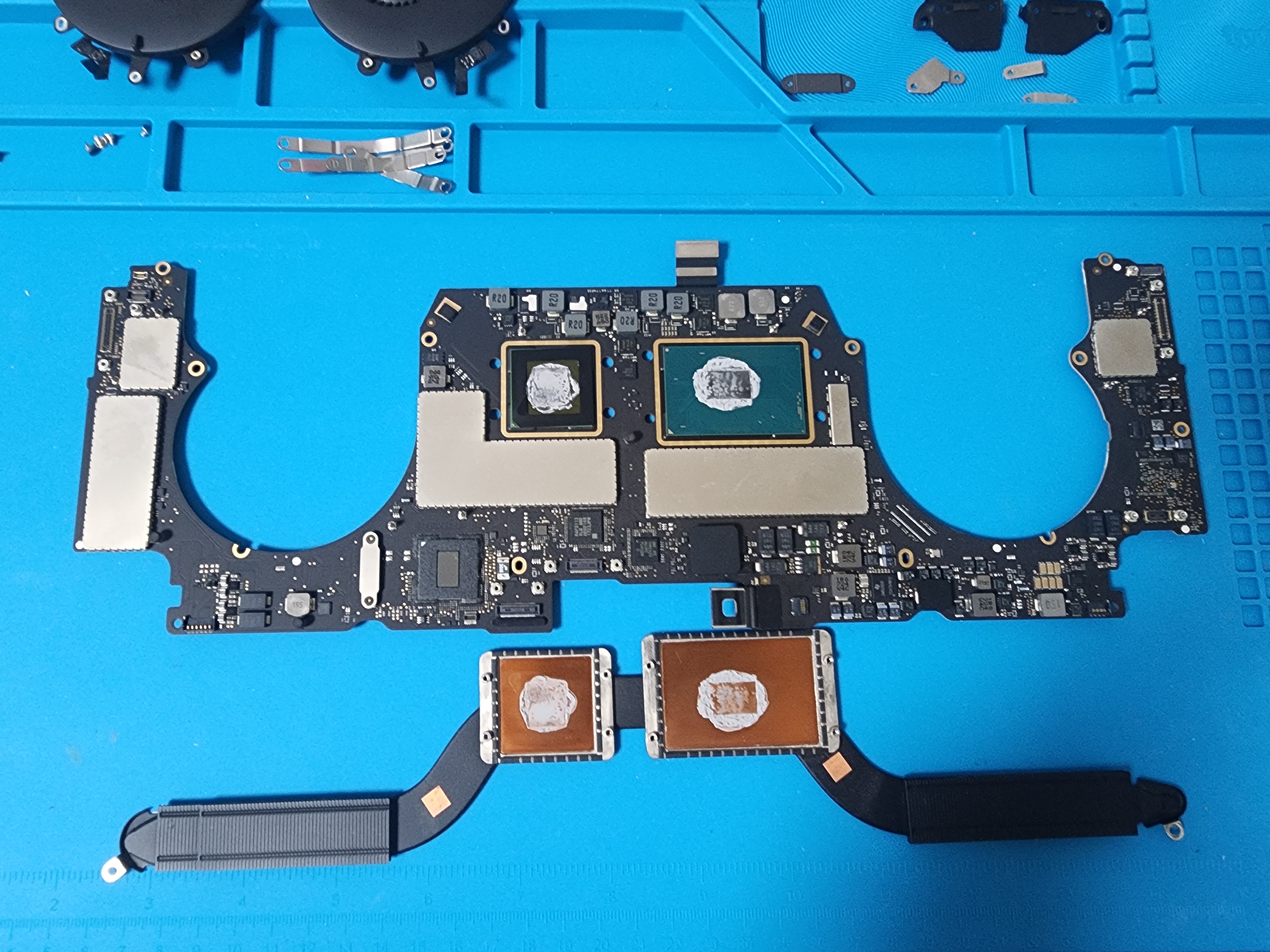

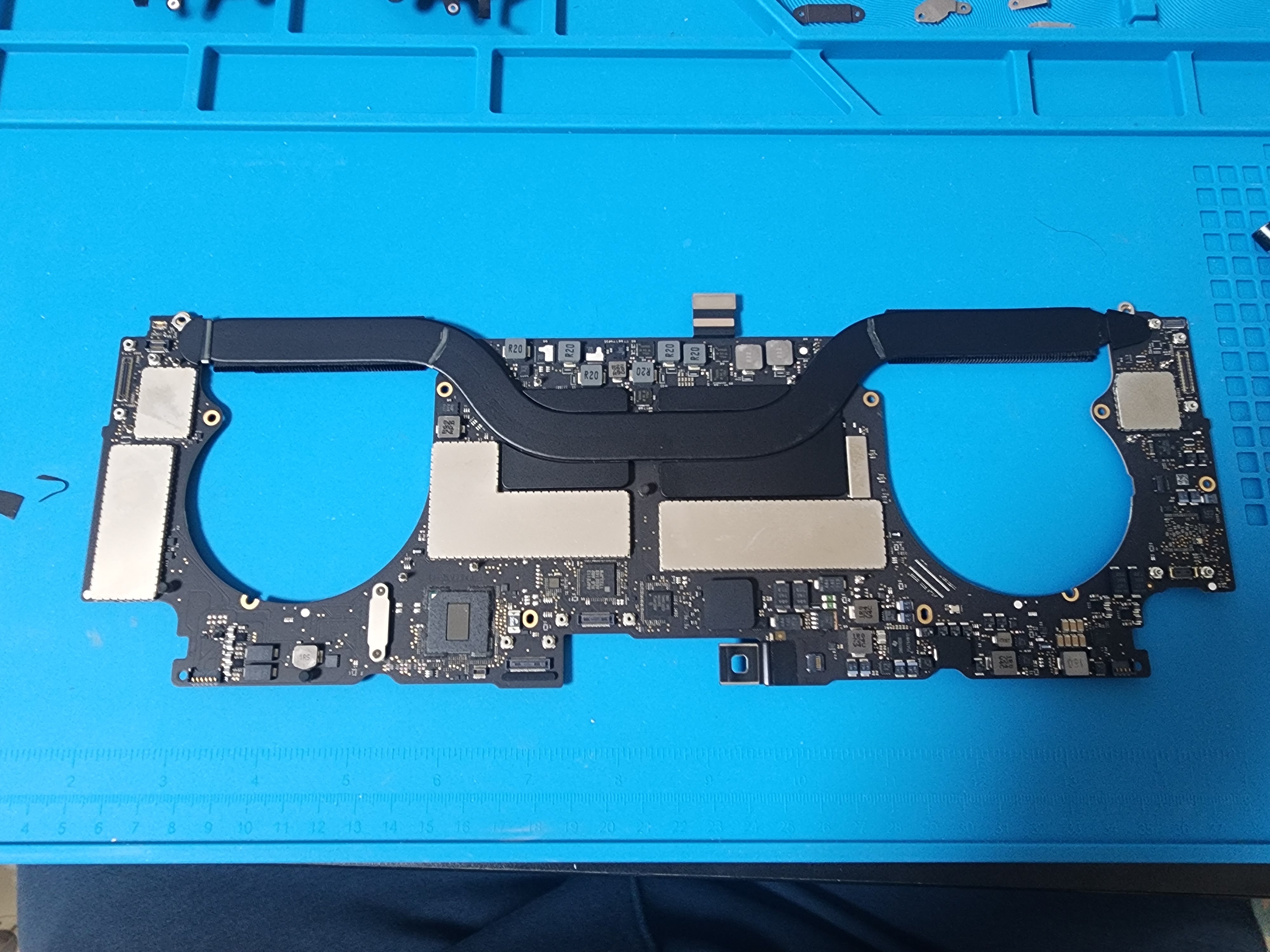

로직보드 분해

우선 쇼트가 나지 않도록 베터리 커넥터를 분리하고, 디스플레이 커넥터, 트랙패드 커넥터, 헤드폰잭 센서,터지ID 센서, 터치바 디지털라이저 센서, 터치바 디스플레이 센서, 키보드 케이블, 썬더볼트케이블, 스피커케이블, 마이크 케이블, 각종 안테나를 분리합니다.

모두 분리가 완료되었다면 로직보드를 채결하고 있는 나사를 제거합니다. 나사는 T3 2개,T5 5개, T8 1개가 있습니다. 그리고 히트파이프에 있는 고무를 제거하면 로직보드를 분리할 수 있습니다.

로직보드를 분리하면 펜도 분리합니다. 펜은 케이블이 연약하니까 뺄 때 조심해야합니다.

로직보드를 분리하고 나니 깔끔해 진 모습입니다.

먼지가 많이 끼는 펜도 잘 닦아 줍니다. 마른 칫솔로 펜의 날개를 바깥으로 털어주는 느낌으로 닦아주고 핸드 블로워가 있다면 한번 불어줍니다.

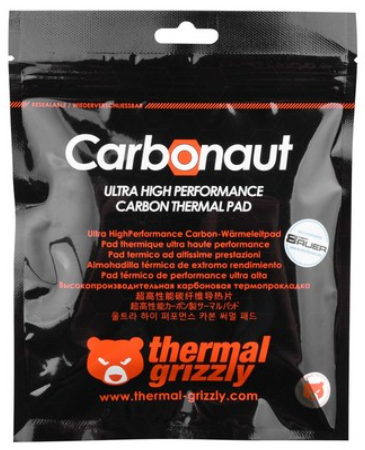

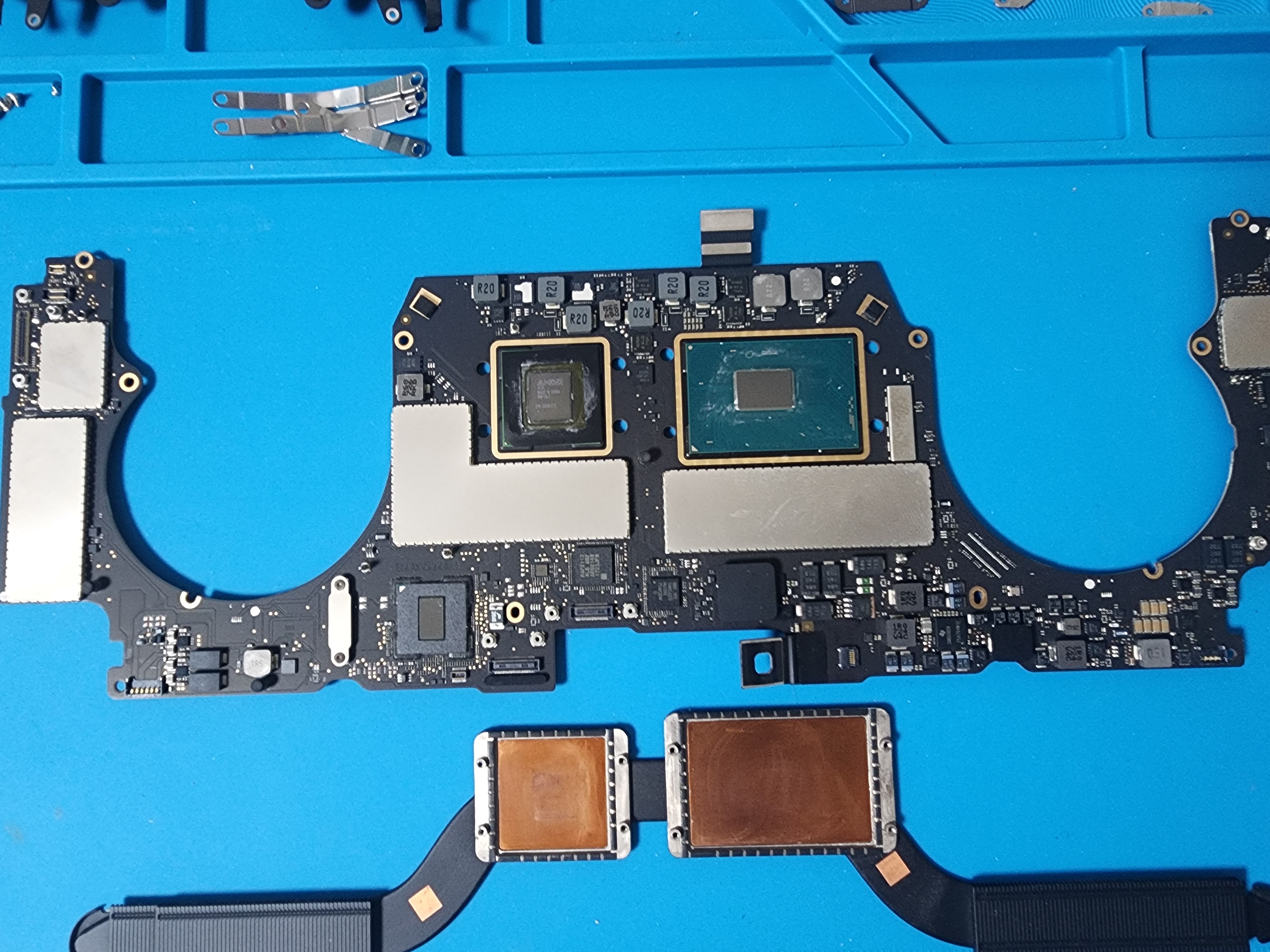

CPU/GPU 써멀 패드 부착

작업의 핵심입니다. CPU와 GPU, 히트싱크에 굳어서 돌이 되어버린 써멀 스톤을 면봉과 알콜 스왑으로 조심스럽게 닦아줍니다. 알콜스왑 하나, 면봉하나 아낀다고 벅벅 닦다가 칩 기스나거나 옆에있던 저한 하나 똑 떨어지는 순간 다시는 맥북은 쳐다보지 않을 것 같습니다.

나름 최선을 다해 조심조심 닦았습니다. 써멀이 얼룩덜룩 한건 어쩔 수 없습니다. 심미성보다 중요한건 돈입니다.

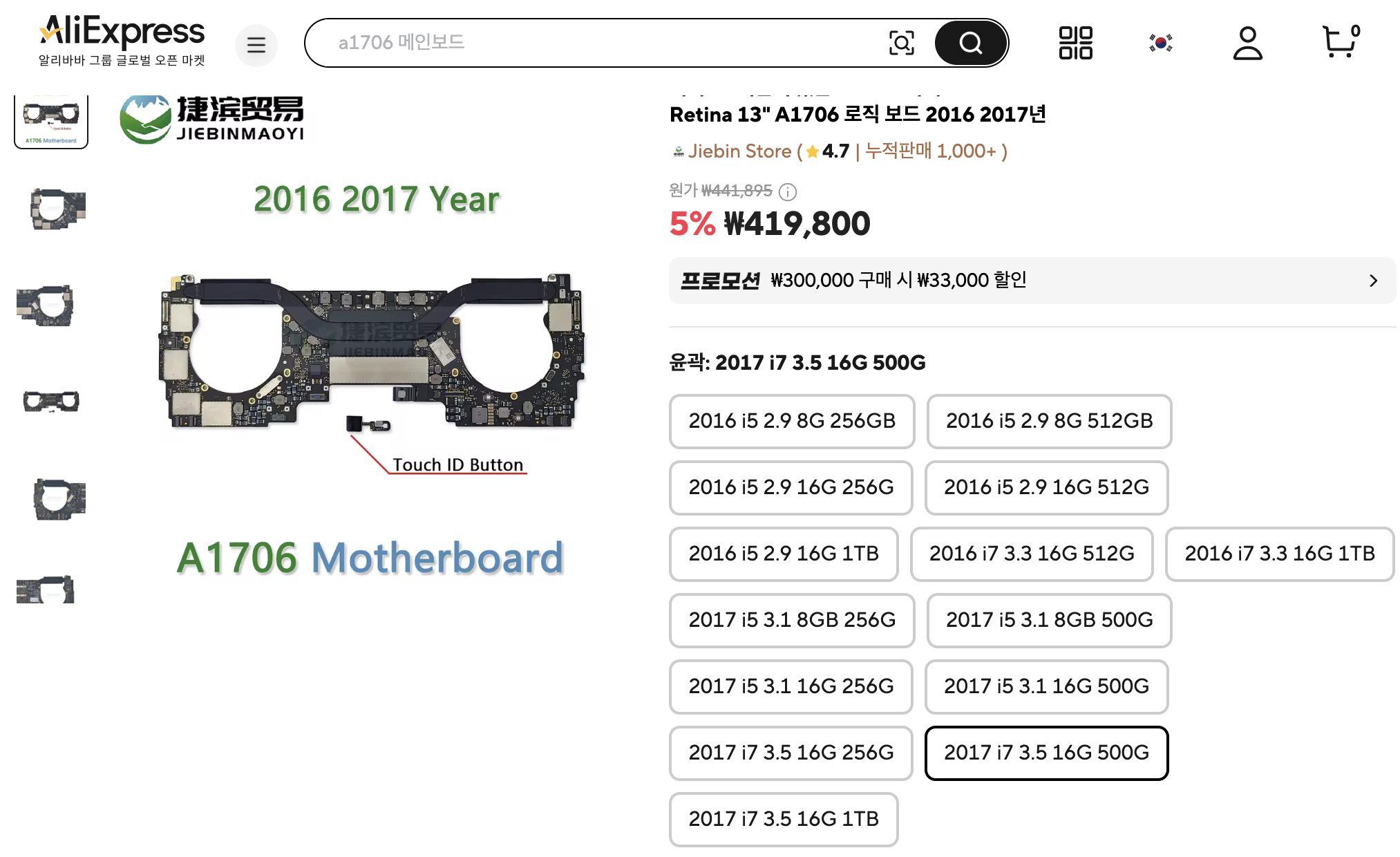

만약에 그럴일은 발생해서는 안되겠지만 칩을 긁어 흉터가 생겼다거나, CPU 다이 근처 초파리보다 작은 저항 하나를 똑 떨어트렸다면 방법이 아주 없진 않습니다.

이번 청소중에 맥북 다음으로 비싼 친구입니다. 조심조심 CPU와 GPU크기에 맞게 잘라 얹어줍니다. 써멀패드가 생각보다 얇고 자국이 잘 생기는 재질입니다. 핀셋으로 조금만 세게 잡아도 자국이 나거나 찢어질 수 있어 조심조심 작업했습니다.

다시 원래대로 조립해 줍니다. 써멀패드가 움직이지 않도록 작업합니다.

로직보드 조립

조립은 분해의 역순입니다. 풀었던 나사의 순서를 기억하며 채결하고, 케이블도 조심조심 꽂아줍니다.

히트파이프 써멀패드 부착

히트파이프용 써멀 패드를 부착해줍니다. CPU용 써멀패드보다 작업이 수월합니다. 근거없는 자신감이 솟아납니다.

하판 조립

하판을 들어낼 때 처럼 다시 조립할때도 손을 많이 괴롭힙니다. 손 조심해서 작업해줍니다.

전원 켜보기

이런 작업을 하고 나서 제일 떨리는건 역시나 전원켜보기 입니다. 하판 조립까지 딱 끝내고 맥북 열었을 때 반응이없어서 와 씨 큰일났다 했는데 전원버튼을 안누르고 있었습니다. 여러분은 청소 후 꼭 전원버튼을 눌러 맥북을 깨워봅시다.

마치며

앞으로 이쁜 장난감이 될 맥북을 청소해 보았습니다. 내공이 부족해 물청소, 치약 미싱 등은 하지 못했으나 나중에 기회가 된다면 해보는 걸로 하겠습니다.

감사합니다. 다음엔 OS 업데이트, 앱스토어 계정 만들기로 돌아오겠습니다.